Podstawy współczesnej kryptografii

Kryptografia jest nauką o technikach matematycznych odnoszących się do takich aspektów bezpieczeństwa informacji jak poufność, integralność danych, uwierzytelnianie podmiotu i uwierzytelnianie źródła danych.

generowanie kluczy publicznych i prywatnych

klucz publiczny i prywatny nie są tak naprawdę kluczami, ale raczej są naprawdę dużymi liczbami pierwszymi, które są ze sobą matematycznie powiązane. Powiązanie w tym przypadku oznacza, że to, co jest zaszyfrowane przez klucz publiczny, może być odszyfrowane tylko przez powiązany klucz prywatny.

osoba nie może odgadnąć klucza prywatnego na podstawie znajomości klucza publicznego. Z tego powodu klucz publiczny może być swobodnie udostępniany. Klucz prywatny należy jednak tylko do jednej osoby.,

istnieje kilka dobrze znanych algorytmów matematycznych, które są używane do wytwarzania klucza publicznego i prywatnego. Do najbardziej cenionych algorytmów należą:

- Rivest-Shamir-Adelman (RSA) – najstarszy z systemów kryptografii klucza publicznego i prywatnego., Często używany do przesyłania współdzielonych kluczy do kryptografii klucza symetrycznego

- Digital Signature Standard (DSS) – federalny Standard przetwarzania informacji określający algorytmy, które mogą być używane do generowania podpisów cyfrowych, używany przez NIST

- Elliptic curve cryptography (ECC)– jak sama nazwa wskazuje, ECC opiera się na krzywych eliptycznych do generowania kluczy. Często używany do kluczowych umów i podpisów cyfrowych. W PreVeil używamy kryptografii krzywej eliptycznej Curve-25519 i NIST P-256.,

https://gaz.wiki/wiki/pl/Diffie%E2%80%93Hellman_key_exchange

https://pl.abcdef.wiki/wiki/Diffie%E2%80%93Hellman_key_exchange

(intuicyjna) definicja funkcji jednokierunkowej

Funkcja f ze zbioru X na zbiór Y jest nazywana funkcją jednokierunkową, jeśli f(x) jest „łatwa” do obliczenia, natomiast dla „praktycznie wszystkich” elementów y jest „obliczeniowo niewykonalne” znalezienie x takiego, że f(x) = y.

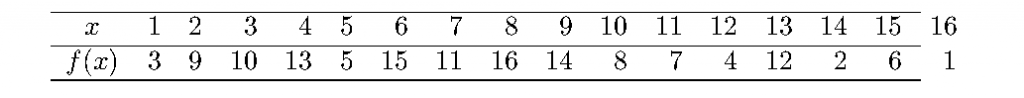

Przykład Przyjmijmy X = {1,2,3,…,16} i zdefiniujmy f(x) = rx dla wszystkich x należących do X, gdzie rx jest resztą z dzielenia 3^x przez 17. Wtedy:

https://pl.wikipedia.org/wiki/Funkcja_jednokierunkowa

https://pl.wikipedia.org/wiki/Funkcja_skr%C3%B3tu

Kryptografia Klucza Publicznego

https://pl.wikipedia.org/wiki/Kryptografia_klucza_publicznego

Bezpieczeństwo

Schemat szyfrowania uważa się za możliwy do złamania, jeśli trzecia strona, nie dysponując wcześniejszą wiedzą o parze kluczy (e,d), może regularnie odtwarzać tekst jawny z odpowiadającego mu szyfrogramu w jakiś właściwych ramach czasowych.